Windows 7 verfügt zwar über ein Sicherheits- und Berechtigungssystem und die Installation von Anwendungen ist nur Benutzern mit administrativen Berechtigungen vorbehalten, jedoch lassen sich viele Applikationen auch ohne diese Rechte installieren. Manche Anwendungen wie portable Apps benötigen nicht mal eine Installation und lassen sich problemlos auch mit Benutzerrechten starten und per USB-Stick ins Unternehmen bringen. Das unkontrollierte Ausführen von Anwendungen im Benutzermodus kann somit im Unternehmen den Datenschutz als auch die Sicherheit gefährden.

Windows 7 verfügt in den Editionen Enterprise und Ultimate über die Funktion AppLocker, die dazu dient, Anwendungen für Anwender zu sperren. Das gilt auch für die Möglichkeit der Installation von Applikationen und das Ausführen von Skripten. Die AppLocker Richtlinien werden als Gruppenrichtlinie in Windows Server 2008 R2 vorgeben und können somit im Unternehmen automatisiert verteilt werden.

Hinweis: Windows 7 Professional kann zum Erstellen von AppLocker-Regeln verwendet werden. AppLocker-Regeln können jedoch nicht auf Computern unter Windows 7 Professional erzwungen werden.

Um Anwendungen oder Skripte zu sperren, erstellt man am besten eine neue Gruppenrichtlinie und verknüpft diese mit der Domäne oder den entsprechenden Organisationseinheiten.

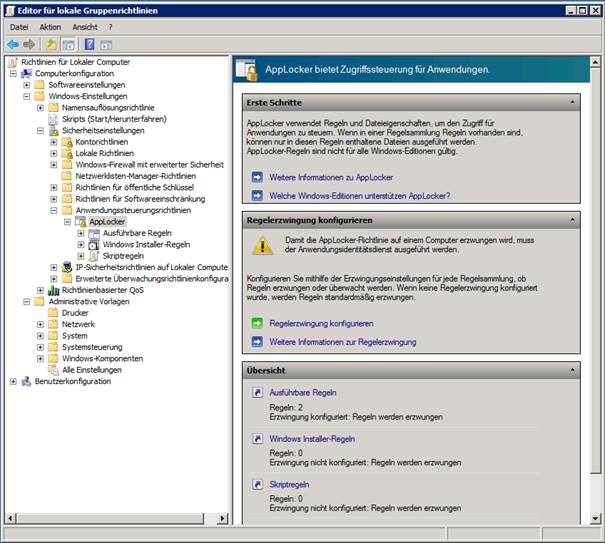

Die AppLocker Regeln findet man in den Gruppenrichtlinien unter "Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Anwendungssteuerungsrichtlinien > AppLocker". Hier findet man nur drei Möglichkeiten vor, Anwendungen zu sperren:

- Ausführbare Regeln: Hier können Anwendungen festgelegt werden, welche von den Anwendern ausgeführt werden dürfen bzw. welche blockiert werden sollen. Dateien mit den Endungen *.exe und *.com können hier angegeben werden.

- Windows Installer-Regeln: Legt fest, welche Anwendungen Benutzer installieren dürfen. *.msi und *. msp Dateien können hier erfasst werden.

- Skriptregeln: Zum Definieren von Regeln die das Ausführen von Skripten mit den Dateiendungen *. ps1, *.bat, *.cmd, *.vbs und *.js erlaubt oder blockiert.

In produktiven Umgebungen wird mit einem Satz aus verschiedenen Regeln gearbeitet. Am besten ist es, zunächst eine Regel zu erstellen, mit der zunächst alles blockiert wird und dann nach und nach weitere Regeln zu erstellen, mit denen die einzelnen Anwendungen, die Anwender nutzen sollen, explizit erlauben werden (Whitelists). Geht man den umgekehrten Weg, also erlaubt man den Anwendern alle Programme bis auf die, die durch Regeln blockiert werden (Blacklists), muss eine große Menge an Regeln erstellt werden, damit alle Applikationen zuverlässig blockiert werden. Des Weiteren gibt aber auch den Weg, in Black- oder Whitelists mit Ausnahmen zu arbeiten, sodass sich AppLocker-Regeln sehr flexibel erstellen lassen.

Zum Erstellen neuer Regeln wählt man die entsprechende Regel aus, z.B. "Ausführbare Regel" und wählt "Neue Regel erstellen...".

Klick auf "Weiter".

Unter "Berechtigungen" kann ausgewählt werden, ob es sich um ein "Zulassen" oder "Verweigern" Regel handeln soll. Des Weiteren muss der Benutzer oder die Benutzergruppe gewählt werden, auf die diese Regel greifen soll. AppLocker unterstützt Gruppen in Active Directory. Das heißt, es können bestehende Gruppen verwenden oder neue Gruppen erstellt werden.

Hier muss ausgewählt werden, auf welcher Basis AppLocker die zu sperrenden Anwendungen filtern soll. Zur Auswahl stehen:

- Herausgeber: Durch diese Auswahl können Anwendungen auf Basis ihres Zertifikats gefiltert werden. Dazu muss die Anwendung jedoch signiert sein. Bei Standardsoftware ist das kein Problem, beim Einsatz unternehmenseigener Software muss hier unter Umständen nachgearbeitet werden.

- Pfad: Mit dieser Auswahl kann eine spezielle Anwendung oder alle Anwendungen in einem bestimmten Verzeichnis gesperrt bzw. erlaubt werden. Benutzer können solche Blockierregeln jedoch relativ einfach aushebeln indem die Dateien in einen anderen Ordner kopiert werden, welcher nicht gesperrt ist oder einfach umbenannt werden.

- Dateihash: Bei dieser Auswahl wird mit dem Hashwert der Datei gearbeitet. Dieser ändert sich jedoch mit jeder neuen Version. Bei dieser Auswahl muss die Regel also jedes Mal angepasst werden, sobald die Anwendung aktualisiert wird.

Wird im vorigen Schritt "Pfad" gewählt, muss hier die ausführbare Datei bzw. der Ordner gewählt werden in dem sich die ausführbaren Dateien befinden.

Unter "Ausnahmen" können optional Anwendungen angegeben werden, die normalerweise durch den vorigen Schritt erfasst würden, für die aber Ausnahmen gelten sollen.

Im letzten Schritt wird ein Name für die Regel verlangt und optional eine Beschreibung. Ein Klick auf "Erstellen" erstellt die Regel.

Übersicht aller "Ausführbaren Regeln" mit der eben erstellten Regel und den Standardregeln.

Standardregeln können erzeugt werden, wenn man im Kontextmenü des entsprechenden Regelbereichs "Standardregeln erstellen" auswählt.

Die drei Standardregeln beinhalten unter „Ausführbare Regeln“:

- Ermöglicht Mitgliedern der Gruppe "Jeder" das Ausführen von Anwendungen, die sich im Ordner "Programme" befinden

- Ermöglicht Mitgliedern der Gruppe "Jeder" das Ausführen von Anwendungen, die sich im Ordner "Windows" befinden

- Ermöglicht Mitgliedern der lokalen Administratorgruppe das Ausführen aller Anwendungen

Unter „Windows Installer-Regeln“:

- Ermöglicht Mitgliedern der Gruppe "Jeder" das Ausführen von digital signierten Windows Installer-Dateien

- Ermöglicht Mitgliedern der Gruppe "Jeder" das Ausführen aller Windows Installer-Dateien, die sich unter "%systemdrive%\Windows\Installer" befinden.

- Ermöglicht Mitgliedern der lokalen Administratorgruppe das Ausführen aller Windows Installer-Dateien

Unter „Skriptregeln“:

- • Ermöglicht Mitgliedern der Gruppe "Jeder" das Ausführen von Skripts, die sich im Ordner "Programme" befinden

- • Ermöglicht Mitgliedern der Gruppe "Jeder" das Ausführen von Skripts, die sich im Ordner "Windows" befinden

- • Ermöglicht Mitgliedern der lokalen Administratorgruppe das Ausführen aller Skripts

Weiterhin kann AppLocker so konfiguriert werden, dass automatisch Regeln für bestimmte Anwendungen erstellt werden. Dazu muss nach der Auswahl von "Regeln automatische generieren..." im Kontextmenü des jeweiligen Regelbereichs ein Ordner ausgewählt werden, der dann von AppLocker auf ausführbare Dateien gescannt wird. Nach dem Festlegen weiterer Regeleinstellungen nimmt AppLocker für jede ausführbare Datei eine Regel auf.

Direkt unter "AppLocker" ist der Link "Regelerzwingung konfigurieren" zu finden.

Hier kann für jeden Regelbereich konfiguriert werden, ob die Regeln erzwungen oder nur überwacht werden sollen, sobald diese mit „Konfiguriert“ aktiviert wurden. Beim „Nur überwachen“ setzt AppLocker die Regeln nicht um, sondern nimmt nur eine Meldung in die Ereignisanzeige auf, sobald eine Anwendung geöffnet wird, zu der eine Regel passt. So können die Regeln vorher getestet und dann erst "scharf geschaltet" werden.

Hinweis: Um AppLocker nutzen zu können, muss der Dienst „Anwendungsidentität“ gestartet sein!

Diese Meldung erscheint, wenn die Ausführung einer Anwendung verhindert wurde.

Unter dem Reiter „Erweitert“ in den AppLocker-Eigenschaften kann zusätzlich eine DLL Regelsammlung aktiviert werden, um auch die Ausführung von .dll Dateien zu reglementieren. Beim Aktivieren dieses Punktes erscheint ein vierter Regelbereich „DLL-Regeln“ unter „AppLocker“ in der Richtlinienkonsole.

An dieser Stelle sei noch erwähnt, dass es auch möglich ist, AppLocker mit PowerShell zu bedienen und zur Steuerung von Richtlinien zu verwenden.

AppLocker ist eine einfache Lösung, die man vor allem im Bereich Terminal Server einsetzen kann, um die Ausführung unerwünschter und unbekannter Anwendungen zu verhindern. AppLocker hat nicht den Umfang von den bekannten Lösungen wie z.B. von AppSense, bietet aber genügend Funktionalität, um ein Black-/Whitelistingkonzept umzusetzen. Auch sollte man AppLocker nicht als eigenständige Lösung betrachten, sondern immer als einen Teil des ganzen Hardening-Konzepts.